设备:

启明星辰IPS--天清

怎么链接设备,从堡垒机连接设备

长亭WAF--雷池

睿眼(攻击溯源系统)

Kerberos协议:

DC(DomainController):域控制器

AD(Action Directory):活动目录是Windows Server的目录服务

Kerberos认证中就需要通过查询AD中数据来判断发出请求的客户端是否合法

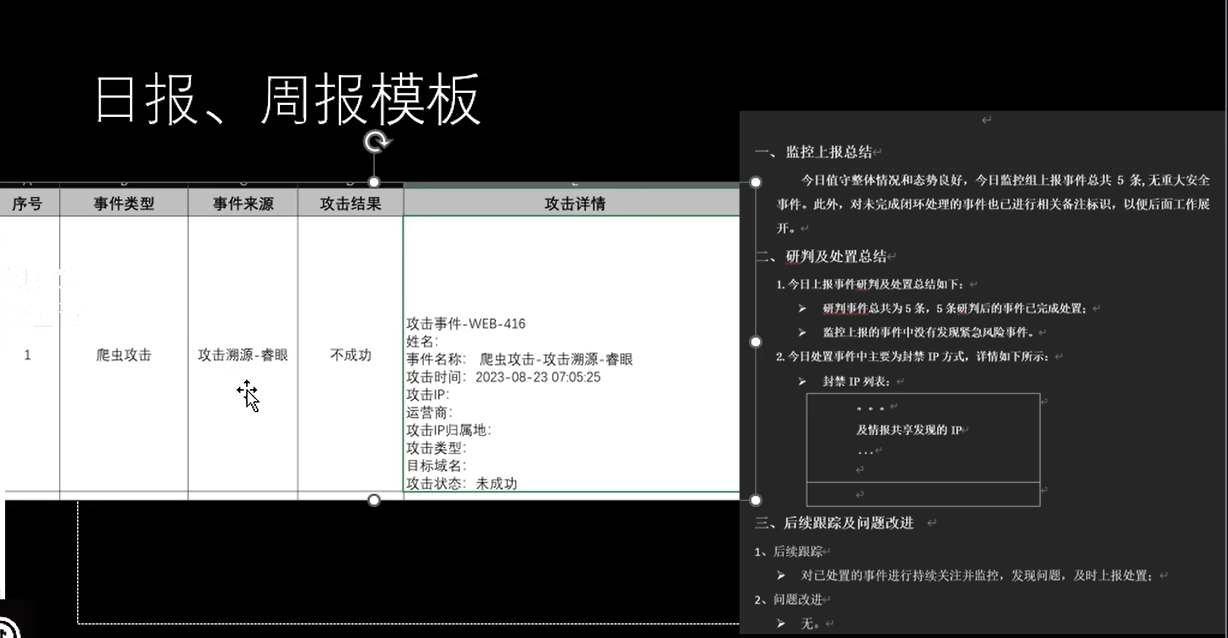

日报周报模板:

攻击事件是群里排的

姓名自己

事件名称:设备给的攻击名字-攻击溯源-设备名

攻击时间:设备上有

攻击IP:设备上有

运营商、攻击IP归属地、微步查的

攻击类型:设备给的

目标域名:设备给的,没有域名写IP

攻击状态:设备给的

应急和溯源

应急:找到病毒、除掉病毒。

溯源:找到攻击者是谁

钓鱼邮件的排查(windows系统查木马)

屏蔽办公区域对钓鱼邮件内容涉及站点、URL访问,对终端、网段进行隔离,

系统加密

全盘扫毒

检查开机启动项、账户信息、定时任务、进程

Linux提权排查

重启、查看系统日志找异常的登录信息、检查账户尤其是管理员账户,有没有添加的,密码有没有被篡改

检查系统文件有没有被篡改或替换。使用合法和受信任的源来对比系统文件的散列值

检查运行的进程表,查找异常或可疑进程,使用工具(netstat、ss)检查当前的网络连接,是否有未知连接或活动,特别是与远程主机的连接。

运行杀毒软件、恶意扫描工具或入侵检测系统(IDS/IPS)嘞扫描系统,寻找恶意软件、后门程序或已知的攻击攻击。加固关端口更新系统改弱口令配置防火墙规则限制远程访问。收集证据

判断攻击是否真实,是否攻击成功

分析请求包、响应包,分析攻击特征,payload和告警不匹配,多数为误报

payload如果报很多16进制,则可能是误报 可以查看攻击方向,如果是内对内,多半就是误报,然后询问对应的人 具体去分析流量,看响应包内容,请求包如果有执行whoami命令,响应包有root那肯定执行成功了如果有大批量告警,可以看有没有特殊的响应包判断,重点关注,200的数据包。

溯源

社工库、社交媒体,木马样本,对木马进行反编译,然后查看对应ip或域名,上传微步查看信息,如果是对应服务器,可以询问厂商,密码忘记等等,它会告诉你某些信息

通过分析设备的告警、钓鱼邮件木马病毒找到攻击者IP,先去些威胁情报平台搜索相关信息,判断攻击者为代理服务器还是跳板机还是国内的云服务器,查一查相关注册信息,对攻击者进行反向渗透 针对攻击者搭建蜜罐、看云服务器,可以寻找到相关厂商,能不能获取到云服务器购买者

与客户沟通、项目经理沟通

客户:上帝

项目经理:领导

安抚客户情绪,对客户说请求项目经理的意见

对项目经理说,客户情绪有点严重,我可能处理不好等等

面试要点

较为安静的地方,或者杂音的频率固定,不要有尖锐报名声

身体坐直,微微向前,自信不要低头

说话声音洪亮,自信

就算不会也不要尬在那里

客户电脑,尽量别进行操作,让对应公司运维进行操作