集线器和嗅探攻击实验

攻击原理

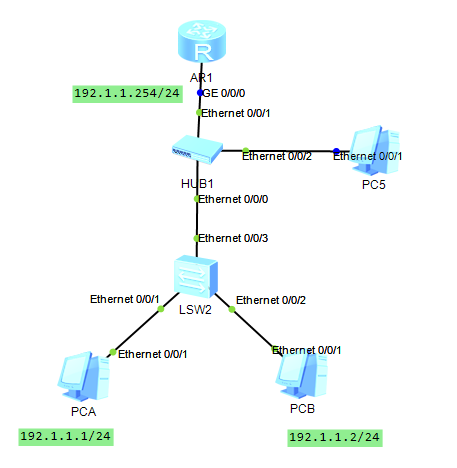

集线器是广播设备,从某个端口接收到 MAC 后,从除接收该 MAC 的端口以外的所有其他端口输出该 MAC 。因此,当集线器从连接交换机的端口接收到 MAC后,将从连接路由器和黑客终端的端口输出该 MAC ,该 MAC 同时到达路由器和黑客终端,嗅探终端 A 发送给路由器的 MAC 的过程。同样,当集线器从连接路由器的端口接收到 MAC 后,将从连接交换机和黑客终端的端口输出该MAC帧,该 MAC 帧同时到达交换机和黑客终端,嗅探路由器发送给终端 B的 MAC顿的过程

总的来说就是利用集线器接收到帧后,会除接收端口外的其他端口进行广播,来获取数据包

拓扑图

接口抓包对比

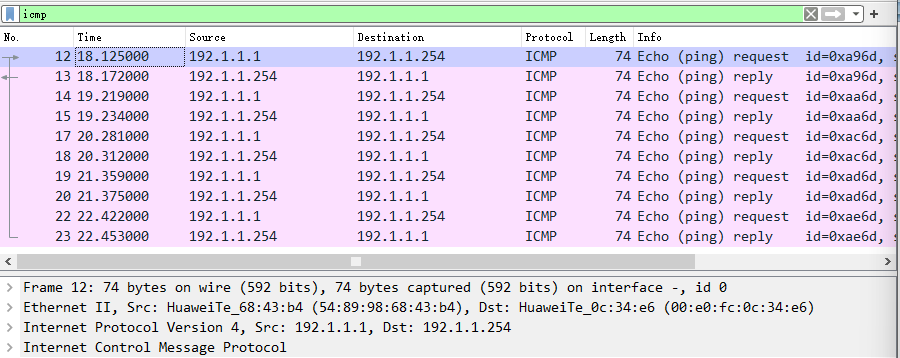

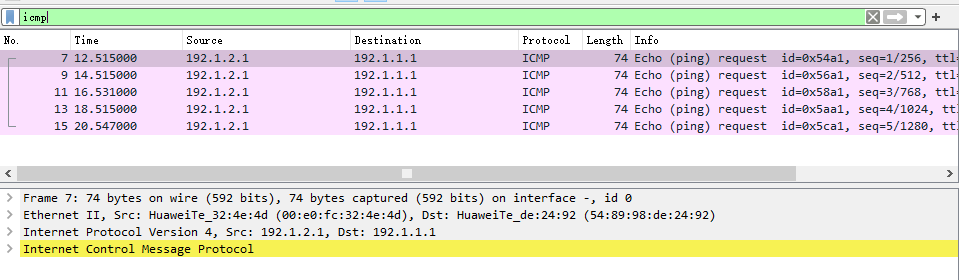

用wireshark在路由器GE0/0/0接口和PC5的E0/0/1接口进行抓包ICMP包,进行数据对比

- AR1,GE0/0/0抓包

- PC5,E0/0/1抓包

可以发现两个所抓的ping包内容一样,所以实验成功,漏洞利用成功。

MAC地址欺骗攻击实验

攻击原理

MAC地址欺骗,通过修改PCC的mac地址,从而让mac帧不按正常路径到达PCA,而是到达修改过MAC地址的MACC

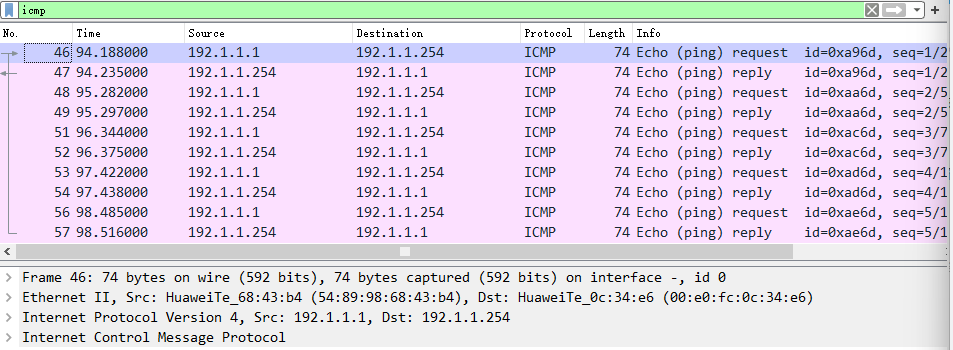

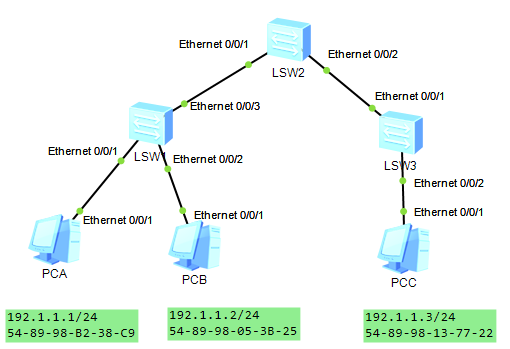

拓扑图

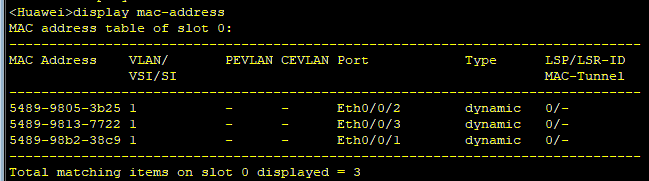

- S1正常MAC地址表

- 修改PCCMAC地址为PCA地址:

交换机学习PCCMAC地址后,PCB将不能ping通PCA

- S3查看PCB的ping包状态

- 会发现,本应该到PCA的ping包,却到达了PCC,但是没有回应包,这就是MAC地址欺骗

ARP欺骗攻击

攻击原理

PC3通过向路由器R1发送一条以192.1.1.1和PC3的MAC地址绑定的ARP请求报文,使R1在缓存区建立一个PCA的ip地址和PC3的MAC地址绑定的表项,当PC4发送给PC1数据包时,会被交换机错误的转发给PC3

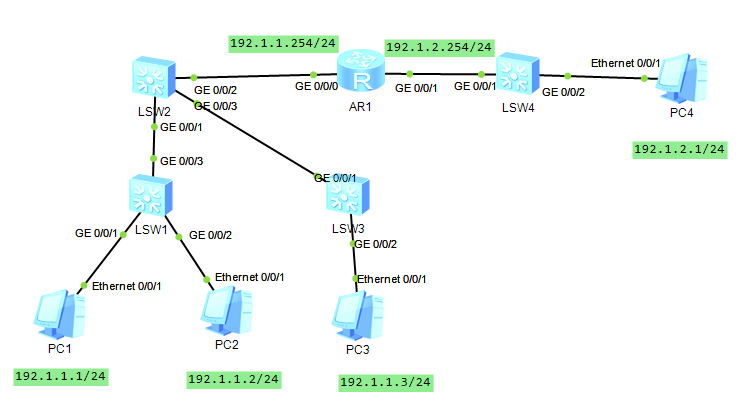

拓扑图

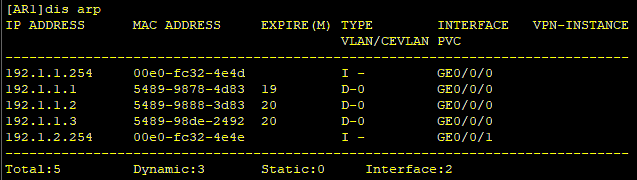

- 当PC1,PC2,PC3,都通过ping,使R1建立了arp路由表正常应为

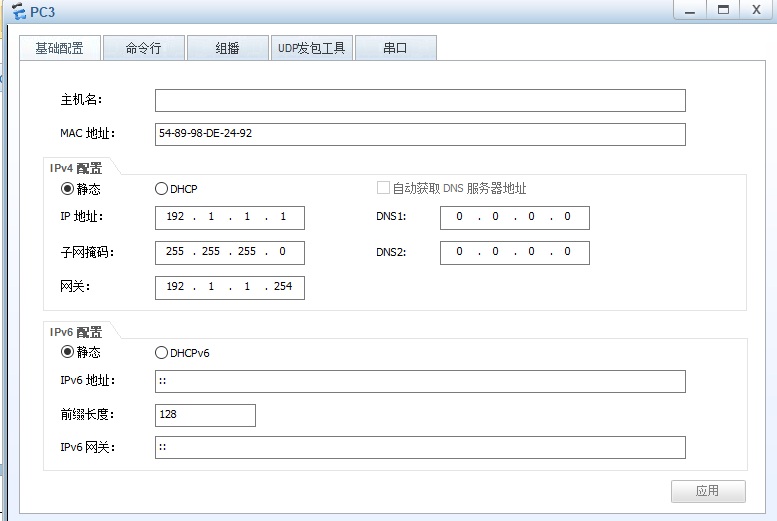

- 修改PC3的IP地址为PC1的MAC地址

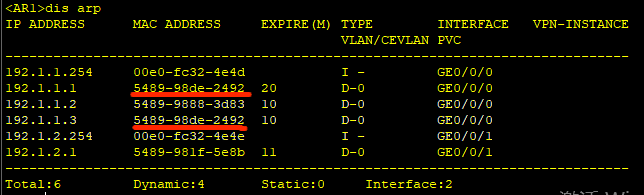

- 使用ping命令,使路由器R1建立pc1的IP和PC3的Mac地址绑定的arp表,如图已建立表

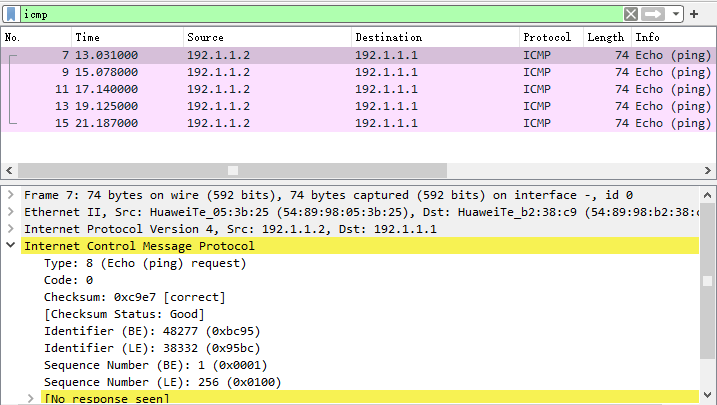

- 再将PC3的IP地址修改会原本的192.1.1.3,用pc4pingpc1,在S3与PC3链接的端口,进行抓包

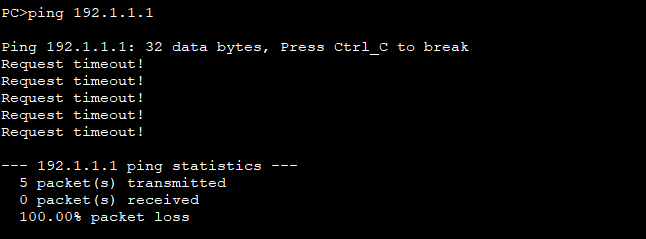

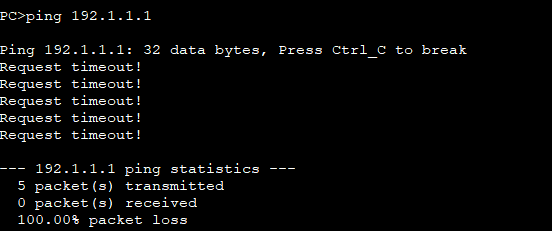

可以发现ping不通PC1

但可以在抓包处看见

- 成功捕获pc4发送给pc1的ping包

RIP路由项欺骗攻击实验

原理

通过入侵路由器伪造入侵路由器与网络192.1.4.0/24直接连接的信息,路由器R1接收到时,如果认可此路径,则会将通往192.1.4.0/24的路径改为通往入侵路由器,以此来捕获数据包

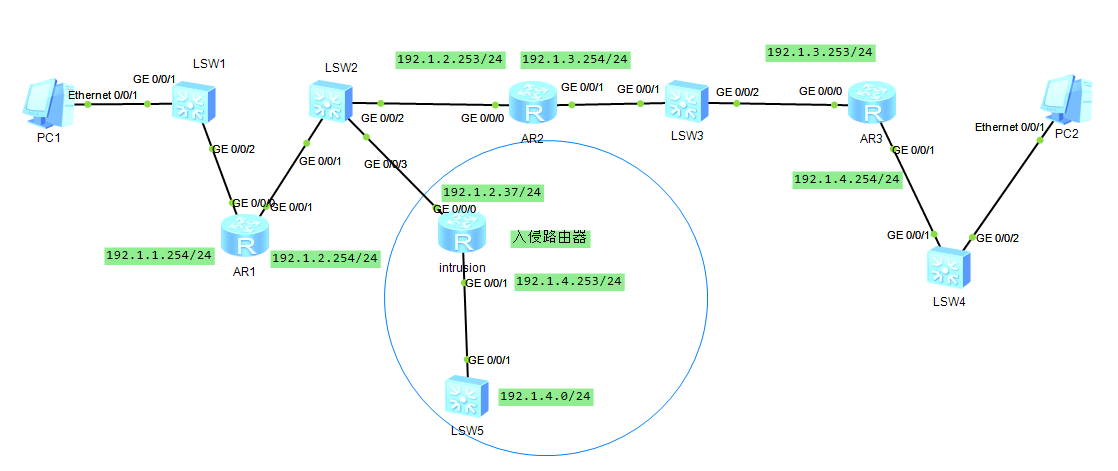

拓扑图

PC1ip:192.1.1.1 24 PC2ip: 192.1.4.1 24

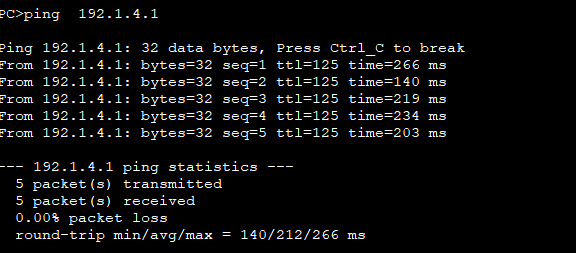

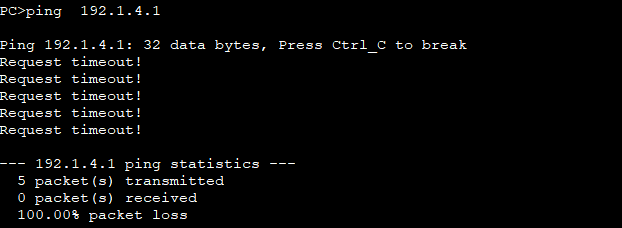

- PC1检验

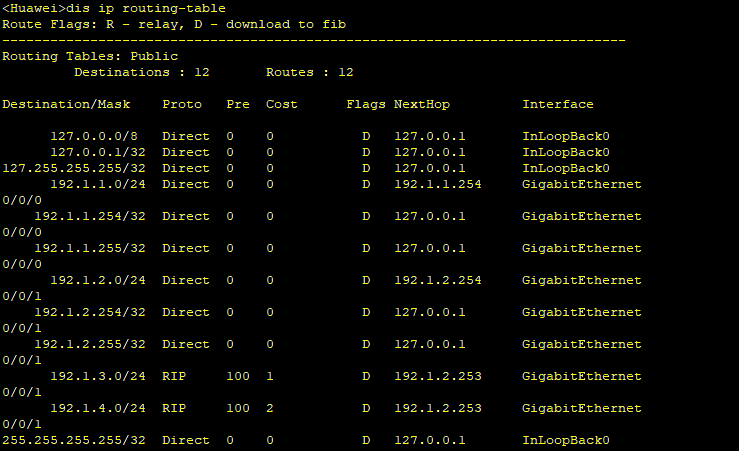

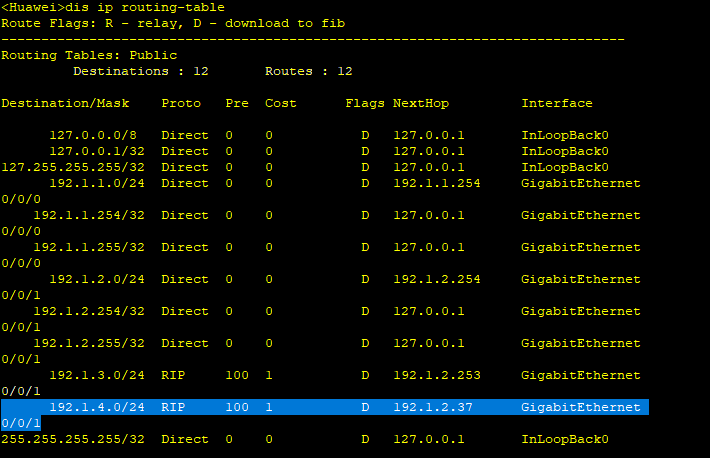

- R1正常路由

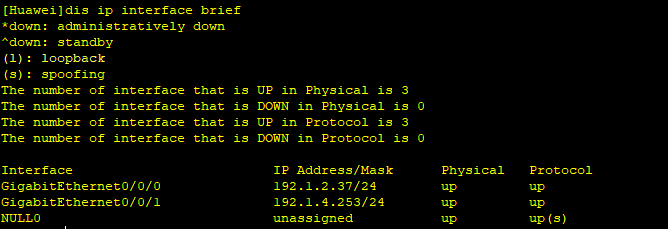

- 接入入侵路由器,其端口状态

- 结束后查看R1路由表,可见去192.1.4.0/24的路径变为了入侵路由器地址

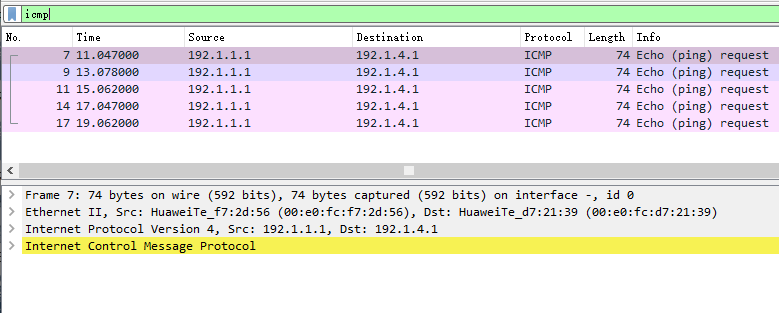

- 在进行PC1pingPC2,会发现ping不通,在入侵路由器与sw2接口进行抓包,发现ping包

- 可发现,数据包被截获

DHCP欺骗攻击

原理

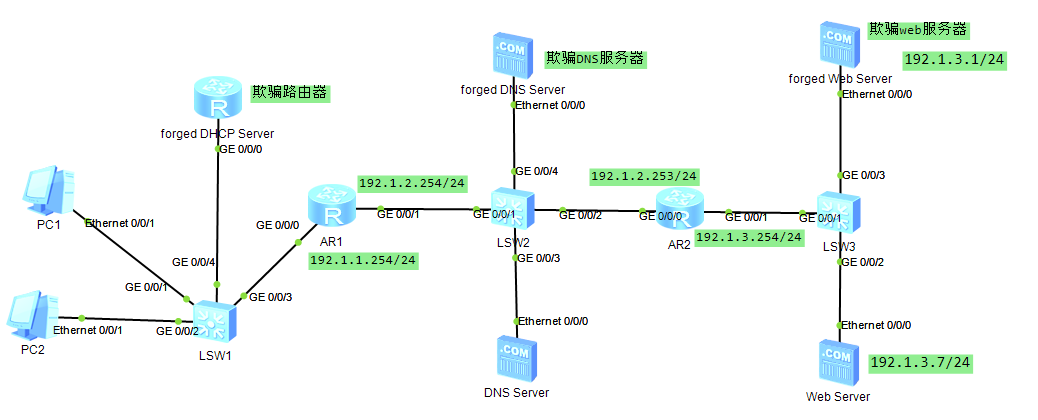

拓扑图

原理:利用伪造DHCP服务器,为PC1和pc2分配伪造的网络地址信息,从而得到错误的DNS解析地址,使得正确的域名,访问错误的服务器。

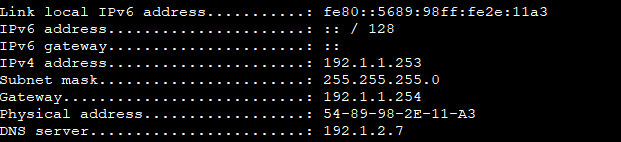

PC2正确获取网络地址:

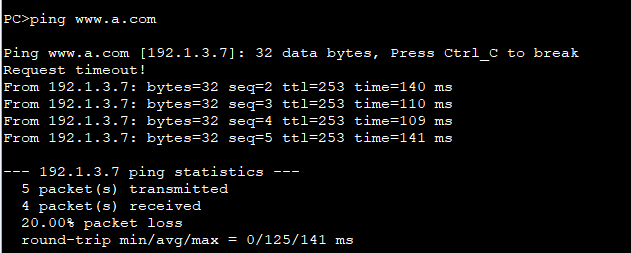

正常情况下访问www.a.com:

可见www.a.com解析地址为192.1.3.7,访问到了正常服务器地址

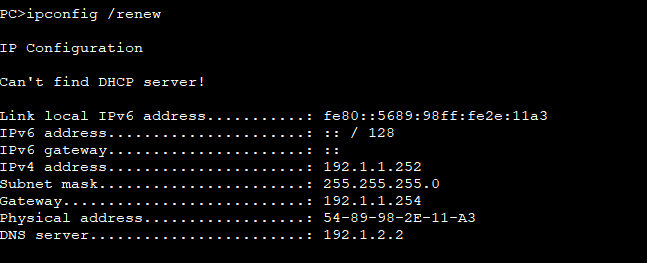

当启动欺骗路由器时PC2:

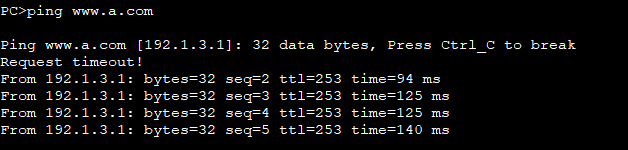

测试访问www.a.com时,解析地址为192.1.3.1,访问到了伪装服务器地址:

就可以此服务器进行钓鱼