超文本传输协议,响应状态码

1xx 信息响应:服务器收到请求,需要请求者继续执行操作。

- 100 继续

- 101 切换协议

2xx 成功:请求被成功接收、理解和接受。

- 200 成功

- 201 已创建

- 202 已接受

- 204 无内容

- 206 部分内容

3xx 重定向:需要客户端采取进一步的操作才能完成请求。

- 301 永久重定向

- 302 发现 (临时重定向)

- 303 查看其它

- 304 未修改

- 307 临时重定向

- 308 永久重定向

4xx 客户端错误:客户端发送的请求有错误。

- 400 错误请求

- 401 未授权

- 403 禁止访问

- 404 未找到

- 405 方法不允许

- 408 请求超时

- 409 冲突

- 410 永久删除

- 413 请求实体过大

- 414 请求 URI 过长

- 415 不支持的媒体类型

- 429 请求过多

5xx 服务器错误:服务器在处理请求时发生错误

- 500 服务器内部错误

- 501 未实现

- 502 错误的网关

- 503 服务不可用

- 504 网关超时

- 505 HTTP 版本不受支持

Kali文档

- 汉化公益仓库:

https://github.com/Jack-Liang/kalitools/tree/master

- kali官方文档

渗透测试基本流程

- 确定目标

- 信息收集

- 漏洞探测(手动&自动)

- 漏洞分析

- 漏洞利用(手动&自动)

- 信息整理

- 形成报告

信息收集

服务器信息(端口、服务、真实IP)

网站信息(网站架构(操作系统、中间件、数据库、编程语言)、指纹信息、WAF、敏感目录、敏感文件、源码泄露、旁站查询)

域名信息(whois、备案信息、子域名)

人员信息(姓名、职务、生日、联系电话、邮件地址)

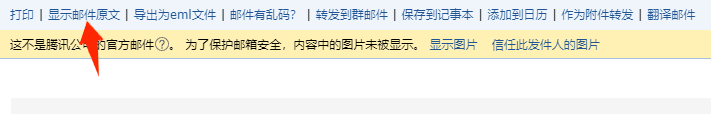

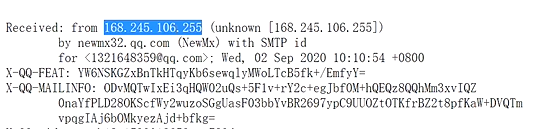

CDN绕过

- 若是国内cdn可通过国外访问查看IP地址 2. 通过其子域名查看服务器IP地址 3. 通过phpinfo查看 4. 通过邮件原文查看真实IP

- 查询历史DNS记录

IP的C段主机探测

加强版

https://github.com/lemonlove7/Cwebscanner_pro_max_ultra

原版

https://github.com/se55i0n/Cwebscanner

端口漏洞介绍

- FTP-21 ftp基础爆破:owasp的bruter,hydra以及msf中的ftp爆破模块 ftp匿名访问,用户名:anonymous密码为空或者任意邮箱 vsftpd后门:vsftpd 2到2.3.4版本存在后门漏洞,通过该漏洞获取root权限。 嗅探:ftp使用明文传输,使用cain进行渗透。(但是嗅探需要在局域网并需要欺骗或监听网关)

- SSH-22

弱口令,可使用hydra,msf中的ssh爆破模块

SSH后门

openssh 用户枚举端口 CVE-2018-15473

- Telnet-23

暴力破解,使用hydra,或者msf中的telnet模块对其进行破解

telnet没有任何加密,可使用cain嗅探工具,截获远程登录密码

- SMTP-25/465

爆破:弱口令,使用hydra

- www-80

中间件漏洞:IIS、apache、ngnix

一般通过web程序漏洞进行攻击

- NetBIOS SessionService-139/445

139用于windows文件和打印机共享及UNIX中的Samba服务

445用于提供widows文件和打印机共享

利用MS17010溢出漏洞进行攻击

只开放445的利用MS06040、MS08067溢出漏洞进行攻击

IPC$连接进行渗透

- MySQL-3306

mysql弱口令破解

弱口令登录mysql,上传构造的恶意UDF自定义函数代码,通过调用注册的恶意函数执行系统命令

SQL注入,获取数据库敏感信息,load_file()函数读取系统文件,导出恶意代码到指定路径

- RDP-3389

RDP暴力破解攻击

MS12_020死亡蓝屏攻击

RDP远程桌面漏洞(CVE-2019-0708)

MSF开启RDP、注册表开启RDP

- Redis-6379

爆破弱口令

redis未授权访问结合ssh key提权

主从复制rec

- weblogic-7001

弱口令、爆破,弱密码一般为weblogic/Oracle@123 or weblogic

管理后台部署war包后门

weblogic SSRF

反序列化漏洞

11.Tomcat-8080

Tomcat远程代码执行漏洞(CVE-2019-0232)

Tomcat任意文件上传(CVE-2017-12615)

tomcat管理页面弱口令getshell